Pueden imaginar la escena.

Es una mañana normal de viernes en una gran oficina. Un empleado se sienta en su escritorio y comienza a revisar lacónicamente su correo electrónico -quizá más interesado en decidir qué hará esta noche- hasta que uno de ellos llama su atención. No conoce al remitente, pero en el asunto del mensaje se prometen algunas fotos… interesantes.

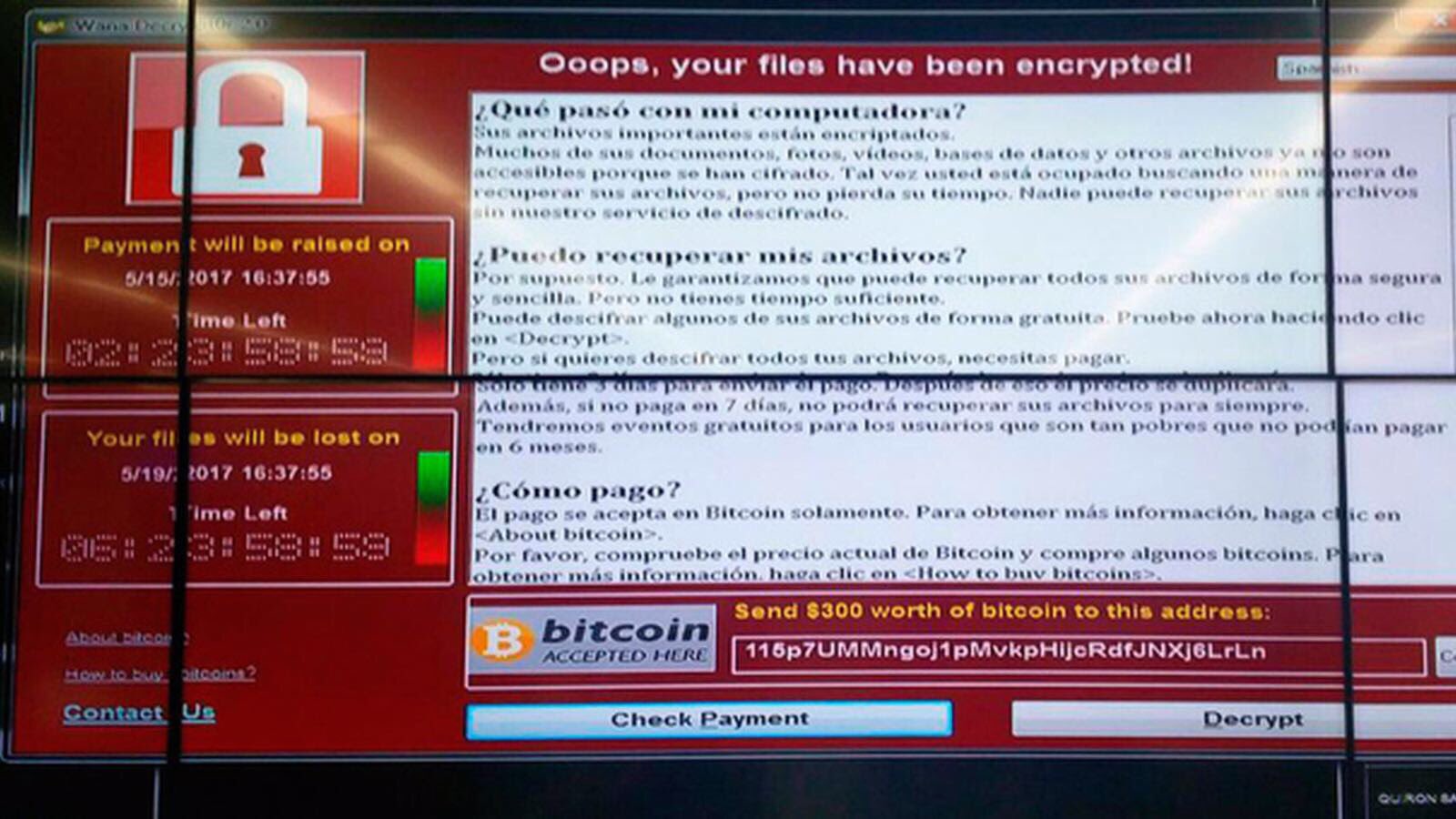

El empleado descarga las supuestas imágenes para verlas y de inmediato sabe que algo malo ha ocurrido. Su fondo de escritorio ha cambiado y un enorme letrero advirtiéndole que los archivos de su computadora han sido ‘secuestrados’ se toma la pantalla. Le advierte que de no realizar un pago cercano a los 300 dólares (200 mil pesos chilenos) en bitcoins (pero tío, ¿qué coño es eso?) antes de que un reloj desplegado termine su cuenta regresiva, estos serán eliminados de forma irremediable.

¿Qué? ¿Es una broma?…

Pero antes de que el pobre sujeto tenga tiempo de decidirlo, el código malicioso ya se está distribuyendo rápida y silenciosamente por la red interna hacia los equipos de sus compañeros de trabajo, mostrando el mismo mensaje. En pocos minutos, la red completa del gigante de las comunicaciones, Telefónica España, está infectada, pero no sólo a nivel español ni europeo, sino a nivel mundial.

Lee también: Inquietud mundial por ataques informáticos a organizaciones de distintos países

Mientras los encargados del soporte informático sudan tratando de encontrar una solución contra reloj, la empresa da orden a sus 120 mil trabajadores en los 20 países donde tiene presencia -afectados o no- de interrumpir sus labores desconectándose de las aplicaciones corporativas. Sólo 20 minutos más tarde, Gerencia da una orden inédita: se deben apagar todos los equipos y desconectar dispositivos móviles personales de las redes WiFi.

Al mediodía en Chile, los técnicos informáticos tienen claro que el asunto pinta feo y tendrán mucho que hacer, por lo que se libera a todos los empleados para retirarse a sus casas. Si algo bueno tuvo la crisis, es que para ellos el fin de semana se adelantó.

Salvo, quizá, para el empleado español que abrió el correo en primer lugar. A esas horas ya debía tener claro qué iba a hacer ese viernes por la noche: comenzar a buscar otro trabajo.

La peor crisis informática de la historia reciente: 74 países infectados

Puede que nuestro cándido amigo sienta algo de consuelo en saber que no fue el único. Como si hubiera sido una acción orquestada, empleados inadvertidos como él abrieron correos similares infectando sus equipos y las redes a su alrededor en empresas grandes y pequeñas, en servicios públicos, organizaciones e incluso oficinas de gobierno, en 74 países a nivel mundial.

La situación más grave la sufrió el Servicio de Salud Británico (NHS) que también debió apagar sus redes, cancelando miles de consultas médicas, postergando cirugías e incluso trastornando el envío de ambulancias a sitios donde se las requería con urgencia. Muchos hospitales, como el de la ciudad de Colchester en el condado de Essex, advertían en sus puertas que sólo estaban aceptando pacientes aquejados por situaciones de “vida o muerte”.

La consulta en seguridad informática MalwareTech cifró en al menos 1.600 organismos infectados en Estados Unidos, incluyendo a la multinacional del transporte FedEx, que cesó sus operaciones temporalmente. En China fueron 6.500 las organizaciones afectadas, aunque ambas cifras palidecen frente al país más golpeado, Rusia, donde 11.200 instituciones sufrieron el ataque, incluyendo el propio Ministerio del Interior.

Chile en tanto no se ubicó dentro de los países más afectados, pero empresas como Claro y CGE, el Servicio de Salud de Valparaíso o el propio Gobierno, optaron por aislar sus redes preventivamente mientras se aseguraban de que nadie hubiera tratado de ver fotos… interesantes.

El culpable de semejante desbarajuste se llama WannaCrypt, un programa malicioso que afecta a los equipos y redes que funcionan sobre los sistemas operativos Windows de Microsoft, empresa que se apresuró en liberar parches de seguridad incluso para los sistemas que ya había dejado de soportar pero que siguen siendo ampliamente utilizados, como Windows XP y Windows 2003 Server.

“Esta es un arma de destrucción masiva. Un arma de destrucción masiva del ransomware (secuestro de archivos). Una vez que se abre en un PC que no ha sido parchado, se propaga como un incendio forestal. Está infectando empresas financieras, de energía, servicios de salud. Todo. Está fuera de control”, indicaba este viernes a la revista Forbes el vicepresidente de la empresa de seguridad corporativa CrowdStrike, Adam Meyers.

¿Pero de dónde salió? He ahí el dato más impresionante, ya que como en las mejores series de conspiración, el principal culpable fue el Gobierno de Estados Unidos, luego de que una herramienta de inteligencia cayera en manos equivocadas debido a su torpeza.

Irónico, ¿no?

Eye in the sky

Quienes dicen que siempre el culpable de todo es Estados Unidos, bueno, esta vez tienen razón. A mediados de abril recién pasado, se hizo público que la Agencia Nacional de Inteligencia estadounidense (NSA), utilizaba una herramienta llamada EternalBlue para infectar deliberadamente computadores de personas que estimaba necesario espiar -en pos de la libertad- aprovechando una vulnerabilidad no corregida durante 4 años en los sistemas Windows e identificada como MS17-010.

Usándola, los oficiales de la NSA eran capaces de prácticamente todo, desde registrar detalles de transacciones financieras internacionales, hasta realizar un análisis de los programas y archivos existentes en una computadora.

Y si lo sabemos ahora no fue porque sus encargados sufrieran un ataque de conciencia, sino de torpeza: alguien aún no identificado robó a la NSA (sí, la Agencia Nacional de Inteligencia), la herramienta EternalBlue.

Poco antes, en marzo, un grupo de hackers éticos llamado Shadow Brokers advirtió de ello a Microsoft antes de hacer el código y la vulnerabilidad pública, dándole oportunidad de distribuir una actualización de seguridad para sus sistemas, incluyendo algunos tan antiguos como Windows XP o Windows 2000, contaba el medio especializado británico The Register.

El problema es que no todos los usuarios ni administradores de sistemas se ocupan de instalar periódicamente las actualizaciones de seguridad. En algunos casos porque deben verificar primero que los cambios no afecten aplicaciones de uso interno. En otros, porque nunca se enteraron de su existencia. En otros, porque estaban ocupados viendo la novela. El caso es que un grupo apostó por aquella tendencia natural humana a la procrastinación para convertir a EternalBlue en algo (aún) más perverso, llamado WannaCrypt.

Si WannaCrypt fuera un delincuente de la vida real, vaya, no querrías toparte con él en la calle. Tiene la capacidad de ser enviado de forma masiva, ofreciendo a los usuarios incautos carnadas como supuestas facturas pendientes, ofertas de trabajo o… fotos interesantes. Una vez desatado, se mueve rápidamente en dos sentidos. Primero, secuestra tus archivos poniéndolos bajo un código de seguridad que te impide el acceso, indicándote que para recuperarlos deberás pagar 300 dólares en bitcoins, una moneda virtual muy utilizada en transacciones ilegales debido a lo difícil que es rastrear su curso. Si no cumples en el tiempo otorgado, primero el precio aumenta y luego se borran tus archivos.

La herramienta es tan culta que, incluso, es capaz de desplegar su mensaje en diferentes idiomas según el que ocupe el usuario.

Al mismo tiempo que te chantajea, el intruso se convierte en lo que se denomina un gusano de computadora, expandiéndose por las redes a las que tiene acceso para infectar todos los equipos posibles. Como si fuera poco, trabaja en dupla con otra herramienta robada al mismo tiempo a la NSA (sí, ahorren comentarios) llamada Doublepulsar, la que deja una puerta abierta para que los atacantes tomen el control de tu computadora mediante una red cifrada anónima llamada Tor.

“Esto demuestra el tremendo riesgo de que los agujeros de seguridad que aprovecha la NSA sean revelados al público. He sido enfático muchas veces respecto de que la gente no debería minimizar la importancia de divulgar estas herramientas y fallos. Son programas equivalentes a armas de alto calibre muy fáciles de usar. Ataques como el que nos está afectando son una forma muy fácil de hacer dinero para los cibercriminales”, indicó a Forbes el cofundador del grupo británico de entrenamiento en seguridad Hacker House, Matthew Hickey.

La sensación de desesperación de muchos usuarios de ver desaparecer el porn… archivos de trabajo que han acumulado durante años llevó a que muchos decidieran pagar a los cibercriminales. Un análisis de la conocida firma de seguridad Kaspersky respecto de los movimientos de bitcoins a nivel mundial, detectó que ya varios miles de dólares han sido enviados a los autores.

Pero al igual que Aquiles, WannaCrypt tenía un talón sin proteger heredado de EternalBlue. Consciente de que en algún momento podría requerir detener las acciones de su programa espía, la NSA implementó un freno de emergencia que se activaba cuando el gusano lograba conectarse a un dominio de internet en particular, que sería habilitado en un caso como este. El nombre era fácilmente adivinable:

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

En efecto, una vez que la firma MalwareTech lo descubrió y habilitó en un servidor de California, el programa detuvo su expansión a nivel mundial. Eso sí, los equipos que ya están infectados no tienen más remedio que reinstalar todo el sistema desde cero y volver a cargar los archivos desde un disco de respaldo.

Porque tal como todos, tú también tienes un respaldo de tus archivos, ¿verdad?

¿Cómo evitar ser víctima de este u otros ataques similares?

Aunque no existen métodos para mantenerte 100% seguro de este tipo de ataques, otros similares o peores; hay ciertas acciones sencillas que puedes tomar para minimizar el riesgo de sufrirlos, o bien, amortiguar sus consecuencias.

1. Mantén siempre tu sistema operativo actualizado: sí, puede ser un fastidio, pero los parches de seguridad tienen una buena razón para distribuirse: seguridad. Si no eres bueno recordando instalarlos, configura tu equipo para que lo haga automáticamente.

2. Si usas Windows, usa un programa antivirus y mantenlo actualizado: ya sea de pago o gratuito, siempre debes tener activa y actualizada una solución antivirus. Para no mostrar favoritismos, puedes guiarte por los productos galardonados por la firma de seguridad independiente AV Test en 2016.

3. Usa sistemas operativos alternativos: dejando de lado las críticas a su esquema de seguridad, Windows es el sistema más usado en las computadoras del mundo y por ende, también el blanco predilecto de los cibercriminales. Puedes probar cambiar a un Mac de Apple, adquirir un Chromebook de Google o instalar una versión gratuita y amigable de Linux como Elementary para dejar de lado la mayoría de las amenazas.

4. Ten siempre un disco o nube de respaldo: ya sea que grabes tus archivos en un DVD, disco duro externo o los confíes a un servicio de respaldo en línea como Dropbox o Google Drive, ten siempre una copia actualizada de tus documentos. Y esto no sólo en el caso de un ataque informático, sino también de daño, robo o extravío de tu computador. Considera que eventualmente podrás recuperar tu equipo, pero el análisis financiero de los últimos años o las fotos de las vacaciones familiares… jamás. La información es más valiosa que la máquina.

5. Nunca abras correos de remitentes sospechosos: ¿es alguien o una empresa de la que nunca habías oído? ¿te hace una oferta demasiado buena para ser verdad? ¿incluye archivos adjuntos que te pide revisar con una urgencia intrigante? Entonces, ¿para qué le haces caso?

Cuando pequeños nos enseñaban a no hablar con extraños. No es una mala norma a recordar en tiempos de la era de la información.