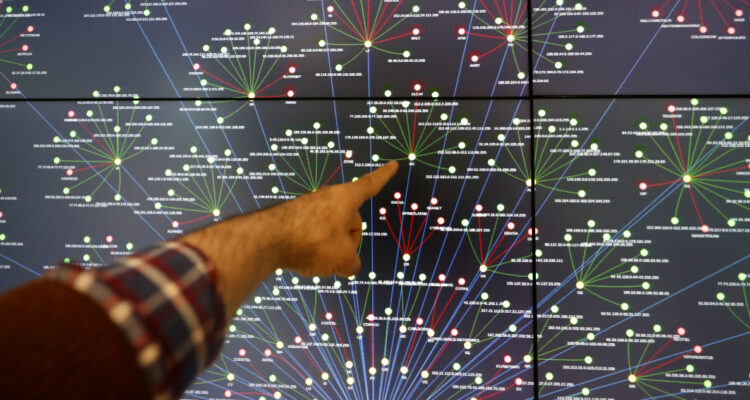

Las autoridades estadounidenses permanecen preocupadas ante la presencia de piratas informáticos que estarían vinculados al gobierno chino, quienes tienen como objetivo espiar “infraestructuras críticas” en Estados Unidos y otros países.

viña 2025:

ahora

presentándose

{{liveArtist.name}}

¿Cómo evaluarías su presentación?

Internacional > Noticia

Lunes 19 febrero de 2024 | 17:57

FBI y otras agencias de ciberseguridad alertan presencia de hackers chinos en redes norteamericanas

Contexto | Agencia EFE

visitas

visto ahora

> {{ post.trust_project_tooltip.etiqueta }}

{{ post.post_date_txt }} | {{ post.post_hour }}

Columna de Opinión

Nuestra sección de OPINIÓN es un espacio abierto, por lo que el contenido vertido en esta columna es de exclusiva responsabilidad de su autor, y no refleja necesariamente la línea editorial de BioBioChile

Editorial Bío Bío

La Verdad Se Cuenta

visitas

Noticia en Desarrollo

Estamos recopilando más antecedentes sobre esta noticia, quédate atento a las

actualizaciones.

Alerta de Spoiler

Este artículo podría contener información clave sobre la trama de un libro, serie o

película.

Advertencia de imágenes explícitas

¡Cuidado! Las imágenes de este artículo pueden herir la sensibilidad de algunas personas.

VER RESUMEN

Resumen generado con una herramienta de Inteligencia Artificial desarrollada por BioBioChile y revisado por el autor de este artículo.

{{ post.resumen_de_ia }}

Este artículo describe un proceso judicial en curso

Existe la posibilidad de que los cargos sean desestimados al finalizar la investigación, por

lo cual NO se debe considerar al o los imputados como culpables hasta que la Justicia

dicte sentencia en su contra.

(Artículo 04 del Código Procesal Penal)

(Artículo 04 del Código Procesal Penal)

Violencia contra la mujer

Si eres víctima o testigo de violencia contra la mujer, denuncia al

149 de Carabineros, recibe orientación llamando al

número corto 1455 del Sernameg o pulsa para

usar el chat de orientación Sernameg

Suicidio

Si necesitas ayuda psicológica especializada o conoces a alguien que la requiera, el Ministerio

de Salud tiene un teléfono de ayuda atendida por profesionales todos los días del año y las 24 horas,

marcando desde celulares el *4141. Además, puedes recurrir a Salud Responde en el 600 360 7777.

Las personas sordas pueden recibir asistencia ingresando a

este enlace.

Transporte privado

Las aplicaciones de transporte privado pagado aún no se encuentran normadas por la legislación chilena.

Estudio científico

Este artículo se basa en un estudio científico que puede ser sometido a nuevas pruebas para ser validado o descartado. Sus resultados NO deben considerarse concluyentes.

Enviando corrección, espere un momento...

Enviando corrección, espere un momento...