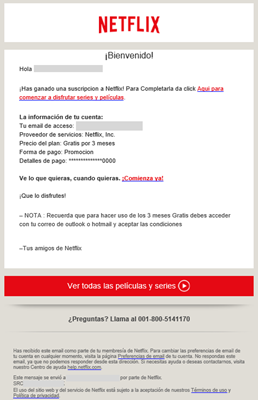

Investigadores de la empresa de seguridad Kaspersky Lab dieron a conocer una nueva estafa de Phishing dirigida a usuarios de América Latina que usa como anzuelo el ofrecimiento de una suscripción para el servicio de streaming de video conocido como Netflix.

El correo electrónico ofrece como gancho 3 meses de suscripción gratis y lo único que habría que hacer es completar el registro dando clic a un link proporcionado dentro del correo apócrifo. Según los analistas, el objetivo real detrás de esta campaña es obtener acceso a información de la cuenta de Outlook o Hotmail de la víctima.

“Este tipo de ataque es muy peculiar ya que no implica robar nombres de usuario o contraseñas y tampoco es un ataque criptográfico. La amenaza en este caso se conoce como un ataque de tipo Open Redirect”, explica Roberto Martínez, analista de seguridad en Kaspersky Lab.

La idea básica es que un atacante utiliza una aplicación que implementa una API OAuth para supuestamente darle acceso a un programa o servicio a la víctima a través de un token generado por una cuenta que el usuario haya configurado previamente. Este mismo token servirá para acceder a información de la víctima, como son los detalles de su perfil, información de sus contactos y correo electrónico aun cuando el usuario no esté firmado en su cuenta.

Las aplicaciones que soportan OAuth no necesitan conocer directamente el nombre de usuario o contraseña de la persona que desea conectar una aplicación o acceder a un servicio, sino siguen un proceso que consiste básicamente en tres pasos:

1. La victima da clic en el enlace proporcionado en el correo electrónico para obtener los 3 meses de suscripción gratuita, al cargar la página web del enlace, el usuario es re direccionado al sitio del proveedor de la cuenta que se quiere utilizar para autenticarse, en este caso “Outlook” o “Hotmail”. El problema es que el usuario es dirigido al sitio auténtico del proveedor y no a un sitio falso, como suele suceder en los ataques de phishing.

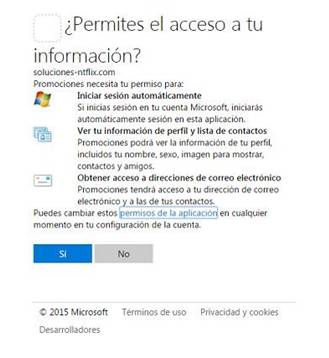

2. El usuario entonces introduce sus credenciales para firmarse como se indica en el correo y entonces aparecerá una pantalla con el resumen de los accesos a los cuales la supuesta aplicación podrá acceder con el fin de que el usuario de su autorización.

3. Después de que se da la aprobación por parte del usuario, se envía la información con los privilegios otorgados, junto con el token de la sesión del usuario hacia la dirección URI del sitio malicioso que permitirá el acceso a la información de la víctima desde la aplicación maliciosa en cualquier momento.

Los siguientes permisos de acceso son los otorgados:

· wl.signin – Inicio de sesión único. Los usuarios que ya están firmados en su cuenta de Outlook o Hotmail están también firmados en la supuesta aplicación.

· wl.basic – Acceso de lectura a información básica del perfil del usuario.

· wl.emails – Acceso de lectura a las direcciones de correo personales, preferidas y de negocios.

· wl.contacts_emails – Acceso de lectura a las direcciones de correo de los contactos.

Y esa información es enviada al sitio malicioso: redirect_uri=http//

Uno de los aspectos clave para que este engaño sea exitoso es el hecho de que algunos usuarios pueden estar familiarizados con este proceso y considerarlo normal si ya han utilizado antes los servicios de autenticación mediante cuentas de terceros.

El impacto puede ser mayor si en los permisos solicitados se incluye acceso a los servicios de almacenamiento en la nube porque si esto es así, despídase de su privacidad ya que le podría dar acceso también a sus fotografías y documentos personales.

“Como en cualquier caso de phishing, ante la más mínima duda es muy importante pensar dos veces antes de dar clic a un enlace que provenga de un correo o red social y cuyo contenido sea ‘demasiado bueno para ser cierto;”, advierte Martínez. “En este como en muchos casos, una de las mejores defensas preventivas es el sentido común”.

Para evitar convertirse en víctima es importante seguir los siguientes consejos:

· Sea cuidadoso con sitios web o aplicaciones que ofrezcan autenticación mediante cuentas de terceros utilizando el protocolo OAuth a menos que se esté plenamente seguro de que se trata de una fuente confiable.

· Revise periódicamente los accesos de aplicaciones de terceros a sus cuentas y elimine aquellos que ya no se utilicen.

· Instale herramientas que protejan su navegación en internet.